Das Zusammenspiel von Cyber Security und Business Analyse

Die rasante Entwicklung der Computertechnologie und der Digitalisierung hat unsere Gesellschaft in den letzten fünf Jahrzehnten tiefgreifend verändert. Das bereits 1978 zum Patent angemeldete papierlose Büro1 war ein erster Indikator, der die Umwandlung analoger Informationen in digitale Repräsentationen und damit die Verlagerung von Prozessen in die Computerwelt ankündigte. Heute ist die Digitalisierung ein Motor für Innovation und Effizienz, sie birgt aber auch ein zentrales Problem: Digitalisierte Daten lassen sich nicht einfach in einen Aktenschrank sperren. Sie können z. B. ohne geeignete Maßnahmen einfach und beliebig oft vervielfältigt und von Unbefugten gelesen oder mitbenutzt werden. Wir brauchen Schutz für unsere Daten und digitalen Welten, wir brauchen Cyber Security.

In diesem Beitrag möchte ich das Zusammenspiel von Cyber Security und Business Analyse beleuchten, Quellen für Cyber Security Anforderungen benennen und einige Best Practices für Datensicherheit hervorheben. Los geht’s.

Was ist Cyber Security?

Die Digitalisierung und der Einzug der Technologie in unsere Wirtschaft und unser Leben haben dazu geführt, dass Cyber Security zu einem der wichtigsten Themen für Unternehmen, Behörden und Privatpersonen geworden ist.

Wikipedia definiert dazu den Begriff wie folgt: „Computersicherheit: die Sicherheit eines Computersystems vor Ausfall (man spricht von ungeplanter oder geplanter Ausfallzeit, engl. downtime) und Manipulation (Datensicherheit) sowie vor unerlaubtem Zugriff“.2

Cyber Security umfasst also nicht nur den Schutz von Daten, sondern auch von Systemen und stellt deren Verfügbarkeit sicher. Hierfür hat sich auch das Akronym CIA eingebürgert. CIA steht dabei nicht für die Central Intelligence Agency, sondern für Confidentiality, Integrity und Availability of Information.

Confidentiality – Vertraulichkeit stellt sicher, dass nur berechtigte Personen auf Daten oder ein Informationssystem zugreifen können. Vertraulichkeit bedeutet, dass Daten nicht unbefugten Personen, Einrichtungen oder Prozessen zugänglich gemacht oder offengelegt werden. Die Verschlüsselung von Daten ist dabei ein wesentliches Element zur Sicherstellung der Vertraulichkeit.

Integrity – Die Eigenschaft der Integrität stellt sicher, dass die Daten oder das Informationssystem vertrauenswürdig sind, nur von befugten Personen bearbeitet werden und im Ruhezustand in ihrem ursprünglichen Zustand verbleiben. Integrität bedeutet, dass die Richtigkeit und Vollständigkeit der Daten während ihres gesamten Lebenszyklus gewährleistet ist. Datenverschlüsselung und Hashing-Algorithmen dienen dabei der Sicherstellung der Integrität.

Availability of information – die Verfügbarkeit von Informationen besagt, dass Daten und Informationssysteme bei Bedarf zur Verfügung stehen müssen, sprich die Systeme zur Speicherung, Verarbeitung und auch die notwendigen Kommunikationskanäle (Internet) müssen einwandfrei funktionieren.

Motivation für mehr Cyber Security

Da die Digitalisierung mittlerweile alle Bereiche eines Unternehmens durchdringt, hat sich Cyber Security von einem Spezialgebiet der Technik zu einem integralen Bestandteil der Unternehmen entwickelt. Dies zeigt sich auch daran, dass Positionen wie der Chief Information Security Officer (CISO) auf C-Level geschaffen wurden.

Die Motivation von Organisationen ist einfach erklärt: Mangelnde Cyber Security hat Konsequenzen! Sei es direkt durch Strafen, die bei Verlust oder Missbrauch von Daten verhängt werden können. Oder indirekt durch Reputationsverlust, wenn die Webseite des Unternehmens gehackt wurde oder das Netzwerk durch einen Crypto-Trojaner übernommen wurde.

Hier einige aktuelle Beispiele:

- Die durchschnittlichen Kosten eines Datenverlusts für ein Unternehmen belaufen sich laut IBM auf 4,45 Millionen Dollar.3

- Die Kosten eines Angriffs durch Dritte (z. B. Partner oder Lieferanten) liegen mit 4,63 Millionen Dollar um 370.000 Dollar über dem Durchschnitt von 4,26 Millionen Dollar, was unterstreicht, wie wichtig es für Unternehmen ist, die Sicherheit der Unternehmen, mit denen sie Geschäfte machen, genau zu überprüfen.4

- Schätzungen zufolge haben vierzig Prozent der Angriffe auf die Cybersicherheit ihren Ursprung in der erweiterten Lieferkette.5 Ein prominentes Beispiel ist vielleicht die massiv ausgenutzte Schwachstelle in Confluence, die Unternehmen teilweise tagelang zwang, auf Papier oder alternative Formen der Zusammenarbeit umzusteigen.6

- Die Kosten bei einem Befall mit einem Crypto-Trojaner sind schwer zu kalkulieren und können von einer Betriebsunterbrechung von wenigen Stunden bis zu einer mehrwöchigen Downtime reichen. Wird in Folge einer Ransomware der Weg der Lösegeldzahlung gewählt, sind Zahlungen in Millionenhöhe möglich.7

Shift-Left in die Business Analyse

Auch die Kosten sind ein Grund, Cyber Security so früh wie möglich zu positionieren. Lange Zeit war Security immer nur ein Teil der IT, aber die Entwicklungen der letzten Jahre haben dazu geführt, dass Cyber Security immer mehr zu einer generellen Aufgabe des Managements und damit auch der Business Analyse wurde.

Die oft rein technischen, sogenannten nicht-funktionalen Anforderungen wurden zu Business- oder auch Stakeholder-Anforderungen und rückten damit auch verstärkt in den Fokus von Business Analysten.

Business Analyse ist dabei “die Praxis, Veränderungen in einem Unternehmen zu ermöglichen, indem Bedürfnisse definiert und Lösungen empfohlen werden, die den Stakeholdern einen Mehrwert bieten. Business Analyse ermöglicht es einem Unternehmen, den Bedarf und die Gründe für eine Veränderung zu formulieren und Lösungen zu entwerfen und zu beschreiben, die einen Mehrwert schaffen können”.8

Business Analyse ist also nicht auf Personen mit einer bestimmten Zertifizierung oder Ausbildung beschränkt, sondern Business Analyse ist eine Tätigkeit.

Andere gängige Berufsbezeichnungen für Personen sind z.B. Business Architect, Data Analyst, Unternehmensanalyst, Prozessdesigner, Produktmanager, Product Owner, Requirements Engineer, Tester oder auch UX Designer. Dennoch hat sich die Rolle des Business Analyst aus dem englischen Sprachraum durchgesetzt und beschreibt jemanden, der hauptberuflich Business Analyse betreibt.

Neben dem Begriff Business Analyst gibt es auch noch den Cyber Security Analyst, der sich meines Erachtens in seiner Tätigkeit nicht von einem Business Analyst unterscheidet. Beide betreiben Business Analyse, der Unterschied liegt lediglich in der Tiefe des Cyber Security Wissens und im Fokus der täglichen Arbeit. Während sich der Business Analyst hauptsächlich mit Geschäftsprozessen und Geschäftsanforderungen beschäftigt und Cyber Security nur einen Teil seiner Arbeit ausmacht, hat der Cyber Security Analyst ein sehr tiefes technisches Wissen. Neben

- kontinuierlicher Aus- und Weiterbildung in Sicherheitstechnologien

- verwaltet er auch Anwendungen im Unternehmen,

- überwacht Aktivitäten im Netzwerk,

- verwaltet Assets und

- definiert und ergreift Sicherheitsmaßnahmen.

Was ist eine Cyber Security Analyse?

Ein Business Analyst führt im Rahmen seiner Arbeit eine Cyber Security Analyse durch. Die Cyber Security Analyse bildet die Grundlage für die Planung und Vorbereitung einer sicheren Umgebung. Bei der Business Analyse geht es darum, die Anforderungen und ihren Wert zu verstehen, und im Zusammenhang mit Cyber Security geht es darum, Sicherheit in alles, woran wir arbeiten, einzubauen und nicht nur im Nachhinein daran herumzuschrauben.

Die Rolle des Business Analysten im Bereich Cyber Security besteht in erster Linie darin, sicherzustellen, dass das Unternehmen diese Richtlinien, Tools und Verfahren ordnungsgemäß einführt und anwendet. Dazu gehört aber auch, alle relevanten Stakeholder zu identifizieren (Stakeholdermanagement) und die Anforderungen an die Cyber Security zu erheben (Anforderungsmanagement).

Quellen für Cyber Security Anforderungen

Ziel der Business Analyse sollte es sein, alle Cyber Security Anforderungen zu definieren. Fehlende Anforderungen führen in der Regel zu Verzögerungen im Projekt und im schlimmsten Fall zum Projektabbruch. Daher ist hier besondere Sorgfalt geboten.

Im Bereich der Anforderungen haben sich einige Standards herausgebildet, die als Ausgangspunkt für die Analyse dienen können und höchstwahrscheinlich in dem einen oder anderen Unternehmen bereits angewendet werden. Hier finden Sie eine exemplarische Auswahl:

- ISO/IEC 270009: Standard für Informationssicherheitsmanagement der Internationalen Organisation für Normung (ISO) und der Internationalen Elektrotechnischen Kommission (IEC); unterstützt Organisationen beim Schutz ihrer Informationen durch effektive Technologien, Audit- und Testverfahren, organisatorische Abläufe und Programme zur Sensibilisierung der Mitarbeiter.

- COBIT – Control Objectives for Information and related Technology10: Der Schwerpunkt liegt auf der Bereitstellung eines umfassenden Rahmens für die IT-Governance, einschließlich der Ausrichtung der IT an den Geschäftszielen, des Managements von IT-Risiken und der Messung der IT-Performance. Die COBIT Focus Area: Information Security ist hier sicherlich die interessanteste Ressource in Bezug auf Cyber Security.

- ITIL, The IT Infrastructure Library: Enthält eine umfassende und öffentlich zugängliche professionelle Dokumentation zur Planung, Erbringung und Unterstützung von IT-Dienstleistungen. ITIL konzentriert sich auf die Bereitstellung von Best Practices für das Management von IT-Services und deckt damit den Bereich der Verfügbarkeit ab.

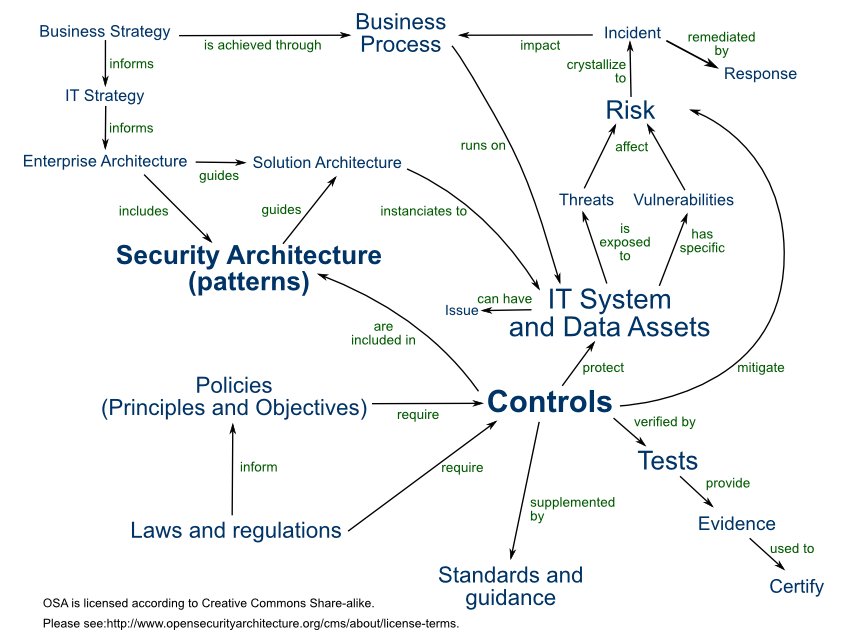

- OSA, Open Security Architecture11: OSA destilliert das Know-how der Sicherheitsarchitektur-Community und bietet einfach zu verwendende Muster für Ihre Anwendung. Es ist ein kostenloses Framework, das von der Community entwickelt wird und ihr gehört.

- DPA – Data Protection Act 2018: Legt den Rahmen für das Datenschutzrecht im Vereinigten Königreich fest; aktualisiert und ersetzt das Datenschutzgesetz von 1998 und trat am 25. Mai 2018 in Kraft.

- GDPR – General Data Protection Regulation of May 2018: Verordnung des EU-Rechts über den Datenschutz und den Schutz der Privatsphäre für alle Bürger; legt die wichtigsten Grundsätze, Rechte und Pflichten für die meisten Verarbeitungen personenbezogener Daten fest.

- PIPEDA – Personal Information Protection and Electronic Documents Act: Ein kanadisches Datenschutzgesetz, das regelt, wie private Unternehmen im Rahmen ihrer Geschäftstätigkeit personenbezogene Daten erheben, verwenden und weitergeben.

- Obwohl es in den USA kein übergreifendes Datenschutzgesetz gibt, können Gesetze wie der Health Insurance Portability and Accountability Act (HIPAA) auf die Einhaltung von Standards anwendbar sein.

- National Institute of Standards & Technology (NIST) Cyber Security Framework: Besteht aus Standards, Richtlinien und Best Practices für das Management von Cybersicherheitsrisiken und zur Förderung des Schutzes und der Widerstandsfähigkeit kritischer Infrastrukturen und anderer Sektoren, die für die Wirtschaft und die nationale Sicherheit von Bedeutung sind.

Wichtig: Sie benötigen einen Experten, um all dies zu klären – versuchen Sie es nicht selbst! Nehmen Sie sich einen Anwalt oder wenden Sie sich an Ihre Rechtsabteilung, um herauszufinden, welche Vorschriften für Ihr Unternehmen gelten, und arbeiten Sie mit juristischem Beistand daran, spezifische Anforderungen aus den jeweiligen Vorschriften abzuleiten.

Best Practices für die Datensicherheit

„Daten sind das neue Gold“ liest man immer wieder und auch für einen Business Analysten sind Daten ein wichtiger Bestandteil, denn

- Prozesse benötigen Daten für Entscheidungen,

- Prozesse erzeugen Daten für weitere Prozesse,

- Entscheidungen sind oft (oder sollten zumindest) datenbasiert sein und

- Daten sind Handelsware und haben daher auch einen Wert (siehe Monetarisierung von Social Media).

Daten sind nicht mehr nur ein „Anhängsel“ von Prozessen, sondern gehören bereits oft zum Kern von Unternehmens. Die Hauptaufgabe eines Business Analysten wird es daher sein, Daten zu modellieren, zu kategorisieren und sich um deren Sicherheit zu kümmern.

Ohne alle Frameworks zu lesen oder sich in einem Gesetzesdschungel zu verirren, kann man einfache Regeln anwenden, die die Sicherheit von Daten erhöhen. Dies kann auch ohne Rücksprache mit einem Anwalt oder einer Rechtsabteilung geschehen.

Die folgenden Best Practices können bei der Konzeption und Implementierung einen positiven Effekt erzielen:

- Datenminimierung: Die Beschränkung der Daten, die in einer Lösung verwendet werden sollen, indem die Gründe für ihre Erfassung untersucht und bestätigt werden, dass die erfassten Daten das Minimum darstellen, das für den jeweiligen Zweck oder Anwendungsfall erforderlich ist. Und das ist in der EU nicht nur Best Practice, sondern durch die DSGVO sogar Gesetz.12

- Pseudonymisierung: Die Zuweisung einer künstlichen Kennung als Ersatz für personenbezogene Daten, um die Menge der von einer Anwendung verarbeiteten personenbezogenen Daten zu minimieren.

- Anonymisierung: Der Prozess, bei dem Daten über eine Person von Informationen getrennt werden, die diese Person in einem größeren Kontext identifizieren könnten. Beachten Sie, dass Pseudonymisierung nicht unbedingt Anonymisierung ist.

- Datenaufbewahrung: Der Prozess, bei dem festgelegt wird, wie lange eine Organisation bestimmte Informationen aufbewahren muss, und bei dem diese Informationen nach Ablauf der Aufbewahrungsfrist gelöscht werden. Ungenutzte und nicht benötigte Daten löschen!

- Defense in Depth: Ein Ansatz, bei dem die Schutzgüter über mehrere unabhängige Sicherheitsebenen verfügen. Dazu gehören Netzwerkschichten (Netzwerk und Subnetzwerke) sowie allgemeine Kontrollen wie Passwortschutz, Verschlüsselung und Zugangskontrolle für Ressourcen einschließlich Daten.

- Privacy by Design: Die Praxis, Datenschutzanforderungen in eine technische Lösung und die damit verbundenen Prozesse während der Entwurfsphase eines Projekts zu integrieren und nicht als nachträgliche Verbesserung.

- Datenmaskierung: Die Praxis, echte personenbezogene Daten durch fiktive Daten zu ersetzen. Bei Testsystemen mit einer Kopie der Produktionsdaten ist die Maskierung der importierten Daten eine bewährte Praxis. Eine andere Möglichkeit ist die Generierung von Testdaten mit synthetischen Daten, die zwar künstlich erzeugt wurden, das Modell aber mit Originaldaten trainiert wurde. Die erzeugten Daten reproduzieren somit die Eigenschaften und die Struktur der Originaldaten.

- Datenverschlüsselung oder -vermischung: Der Prozess, bei dem identifizierende Informationen vertauscht werden, so dass sie nicht mehr mit sich selbst in Verbindung gebracht werden können. Beispielsweise durch das Vertauschen von Vornamen, Nachnamen und Geburtsdaten zwischen Datensätzen innerhalb eines Datensatzes, bis die Daten keine realen Personen mehr repräsentieren.

Neben diesen oft einmaligen Best Practices, die während einer Projektphase angewendet werden können, sollten auch laufende Aktivitäten durchgeführt werden. Nachfolgend einige Beispiele für wiederkehrende Aktivitäten:

- Security Benchmarking: Wie steht die Sicherheitsarchitektur eines Unternehmens im Vergleich zu anderen Unternehmen, wie schneidet sie im Vergleich zu Industriestandards und Best Practices ab und wo bestehen Lücken und Defizite, die den allgemeinen Maturity Level (=Sicherheitsreife) des Unternehmens mindern?

- Policies: Richtlinien sind hochrangige Erklärungen des Managements, die festlegen, was in der Organisation erlaubt ist und was nicht. Sie sollten weit genug gefasst sein, um die gesamte Organisation abzudecken und von den Verantwortlichen genehmigt werden. Regelmäßig müssen sie auf Aktualität überprüft und bei Bedarf angepasst werden.

- Interne und externe Audits: Cyber-Risiken entwickeln sich ständig, schnell und unerwartet. Da Cyber-Risiken breit gefächert und miteinander vernetzt sind, sind sie besonders schwer zu managen. Diese Audits umfassen häufig auch eine Überprüfung der korrekten Umsetzung der Unternehmensrichtlinien.

+ Unternehmen sollten ein Programm zur kontinuierlichen Überwachung und Prüfung der Sicherheitskontrollen und ihrer Umsetzung einführen.

+ Bei externen Audits wird in der Regel die Netzwerksicherheit mit Techniken wie Penetrationstests überprüft, um sicherzustellen, dass keine unbefugten Benutzer Zugang zu den Unternehmensressourcen haben. - Laufendes Risikomanagement: Organisationen sollten periodische und regelmäßige Überprüfungen durch das Management durchführen, einschließlich der Überprüfung von Prozessen und Systemen, unter Verwendung der Selbsteinschätzung von Kontrollen und gesteuert durch das Risikoprofil des Geschäftsbereichs und die Kontrollspanne des Managers.

Fazit

Cyber Security ist ein kritisches Thema für alle Unternehmen und ein wesentlicher Wissensbereich für Unternehmen. Es ist schon lange kein rein technisches Thema mehr und betrifft alle Business Analysten und viele andere Fachleute.

Business Analysten haben meiner Meinung nach die Pflicht, sich grundlegende Kenntnisse und Fähigkeiten im Bereich Cyber Security anzueignen. Dazu gehört nicht nur die Kenntnis der relevanten Gesetze, sondern auch Erfahrung mit den genannten Best Practices, sowie die aktive Zusammenarbeit zwischen Unternehmen, Business Analysten, Architekten und Fachexperten, um langfristig eine sichere Umgebung zu schaffen. Los geht’s!

Hinweise:

Wenn Sie sich für weitere Informationen und Perspektiven im Kontext von Digitalisierung interessieren, dann lohnt sich mit Sicherheit ein Blick auf den Blog von Gottfried Szing: https://kjoo.be.

[1] Patent: The Paperless Office

[2] Wikipedia: Informationssicherheit

[3] Cost of a Data Breach Report 2023

[4] Data breach costs for critical infrastructure

[5] Securing the supply chain

[6] Atlassian Confluence vulnerability under widespread attack

[7] Foxconn electronics giant hit by ransomware

[8] BABOK by IIBA

[9] ISO/IEC 27000

[10] COBIT

[11] OSA

[12] GDPR: Principles relating to processing of personal data

Wenn Ihnen der Beitrag gefällt oder Sie darüber diskutieren wollen, teilen Sie ihn gerne in Ihrem Netzwerk. Und falls Sie sich für weitere Tipps aus der Praxis interessieren, dann testen Sie gerne unseren wöchentlichen Newsletter mit neuen Beiträgen, Downloads, Empfehlungen und aktuellem Wissen. Vielleicht wird er auch Ihr Lieblings-Newsletter!

Gottfried Szing hat zwei weitere Beiträge im t2informatik Blog veröffentlicht:

Gottfried Szing

Dipl. Ing. Gottfried Szing hat an der TU Wien technische Informatik mit dem Schwerpunkt “Verteilte Systeme“ abgeschlossen. Als selbständiger Business Analyst und Softwarearchitekt unterstützt er seit über 20 Jahren Konzerne und mittelständische Unternehmen. “Als Softwareentwickler stellte ich mir immer die Frage, warum die beteiligten Personen – Auftraggeber, Benutzer wie auch Developer – unzufrieden im Entstehungsprozess sind.”.

Gottfried agiert als „Übersetzer“ und „Fachbereichsversteher“, der zwischen den einzelnen Personengruppen vermittelt und zur Lösung beisteuert. Er ist Gründungs- und Vorstandsmitglied von DLT Austria, einem Verein zur nachhaltigen Förderung von Distributed-Ledger-Technologies in Österreich. Ebenfalls ist er Mitbegründer der Meetup-Gruppen Domain-Driven Design Vienna und Microservices, Reactive and Distributed Systems Vienna, welche sich beide zum Ziel gesetzt haben, bessere Software zu bauen.

Im t2informatik Blog veröffentlichen wir Beträge für Menschen in Organisationen. Für diese Menschen entwickeln und modernisieren wir Software. Pragmatisch. ✔️ Persönlich. ✔️ Professionell. ✔️ Ein Klick hier und Sie erfahren mehr.