Backend

Inhaltsverzeichnis: Definition – Unterschiede Frontend und Backend – Technologien und Programmiersprachen – Herausforderungen – Tipps – Hinweise

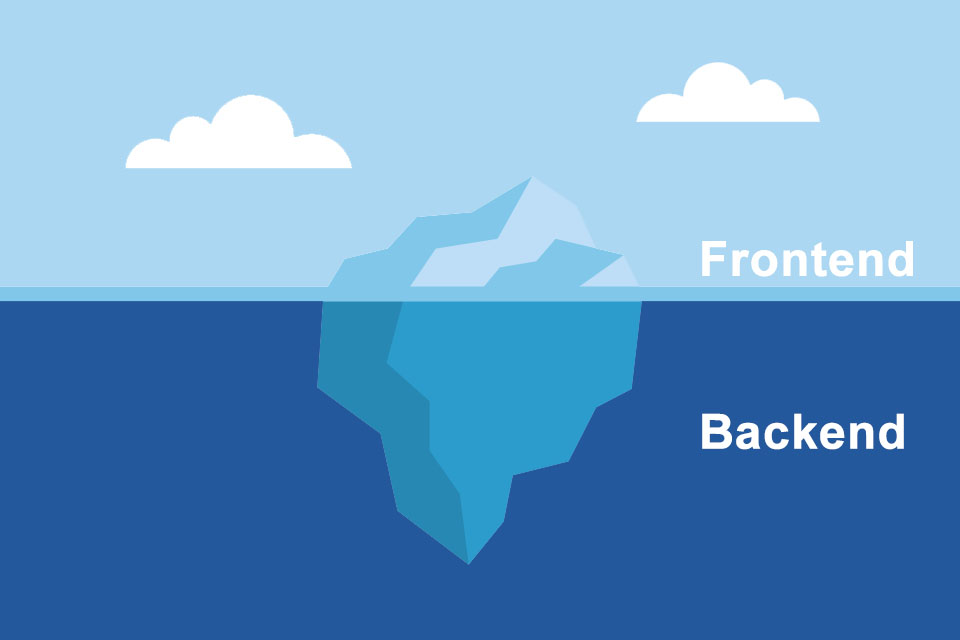

Wissen kompakt: Ein Backend ist der nicht sichtbare Teil einer Softwareanwendung, der im Hintergrund arbeitet und für die Geschäftslogik sowie die Speicherung und Verarbeitung von Daten verantwortlich ist.

Backend – das Fundament einer Anwendung

In der Softwaretechnik bezeichnet das Backend die serverseitige Logik und Datenspeicherung einer Softwareanwendung. Es ist der Teil der Software, der für den Benutzer nicht direkt sichtbar, jedoch für alle Funktionen verantwortlich ist, die im „Hintergrund“ bzw. im „Unterbau“ ablaufen.

Das Backend

- beinhaltet die Geschäftslogik mit den Kernfunktionen einer Anwendung.

- verarbeitet Daten, die von Benutzern eingegeben oder über Schnittstellen empfangen werden.

- führt Berechnungen und Operationen auf diesen Daten durch und stellt die Ergebnisse dem Frontend zur Verfügung.

- interagiert mit Datenbanken, um Daten abzurufen, konsistent zu speichern und zu aktualisieren.

- stellt Application Programming Interfaces (API) bereit, über die andere Anwendungen und Dienste auf seine Funktionen und Daten zugreifen können.

Kurzum: Das Backend ist das Fundament einer Anwendung.

Anwendungsbeispiele zur Unterscheidung von Frontend und Backend

Wenn das Backend den nicht sichtbaren Teile einer Softwareanwendung bezeichnet, dann umfasst das Frontend demzufolge den sichtbaren Teil. Im Zuge der Informationstechnik wird auch gerne von einer Schichteneinteilung oder Schichtenarchitektur1 gesprochen. Nachfolgend finden Sie einige Anwendungsbeispiele zur Unterscheidung:

- Bei einer Client-Server-Anwendung wird das auf dem Client laufende Programm als Frontend und das auf dem Server laufende als Backend bezeichnet.2

- Bei einer Datenbankanwendung wird die Benutzeroberfläche – das sogenannte User Interface – mit seinen Formularen und Reports dem Frontend, Tabellen, Sichten oder die gespeicherten Prozeduren dem Backend zugeordnet.

- Bei webbasierten Anwendungen wird die Nutzeroberfläche für Anwender als Frontend, der Systemzugang für definierte Fachgruppen als Backend deklariert.

- Bei Content Management Systemen gehört der sichtbare Teil – die Website – zum Frontend, der Administratorbereich zur Verwaltung der Website und zur Erstellung und Pflege von Inhalten zum Backend.

Diese vier Anwendungsbeispiele zeigen, dass beide Begriffe artverwandt verwendet werden, sie aber nicht wirklich 100 % deckungsgleich sind. Häufig nutzt ein User ein Frontend, ohne sich Gedanken über das Backend zu machen, das die entsprechend benötigten Dienste bereitstellt. Ob die Anwendung im Hintergrund mit anderen Systemen und Datenbanken interagiert, bekommt der User idealerweise nicht mit, und in den meisten Fällen dürfte ihm das auch egal sein.3

Technologien und Programmiersprachen für die Backend-Entwicklung

Für die Entwicklung von Backends stehen eine Vielzahl von Technologien und Programmiersprachen zur Verfügung, abhängig von den spezifischen Anforderungen und Präferenzen der Entwickler oder der Auftraggeber. Hier finden Sie einige häufig verwendete Technologien und Programmiersprachen:

- Java ist eine weit verbreitete und robuste Programmiersprache, die in der Enterprise-Entwicklung häufig verwendet wird. Sie eignet sich gut für große und komplexe Anwendungen.

- Python ist bekannt für seine Einfachheit und Lesbarkeit und wird in verschiedenen Frameworks wie Django und Flask eingesetzt. Es ist auch in Data-Science- und KI-Anwendungen weit verbreitet.

- Node.js ist eine serverseitige JavaScript-Laufzeitumgebung, die für Echtzeit-Webanwendungen und APIs verwendet wird. Es ist besonders beliebt für seine Skalierbarkeit und Leistung.

- Ruby wird oft mit dem Ruby on Rails-Framework verwendet und ist bekannt für seine Eleganz und Produktivität bei der Webentwicklung.

- C# wird häufig in Kombination mit dem ASP.NET-Framework für die Entwicklung von Webanwendungen und Enterprise-Software verwendet, insbesondere im Microsoft-Ökosystem.

- PHP war lange Zeit eine der am häufigsten verwendeten Sprachen für Web-Backends. Es wird in zahlreichen Content-Management-Systemen (CMS) wie WordPress und Drupal eingesetzt.

- Rust ist bekannt für seine Sicherheit und Leistung und wird hauptsächlich bei der Entwicklung von sicherheitskritischen Anwendungen eingesetzt.

- Zur Speicherung von Daten werden SQL-Datenbanken wie MySQL, PostgreSQL und NoSQL-Datenbanken wie MongoDB und Redis häufig verwendet.

- Cloud-Plattformen wie Amazon Web Services (AWS), Microsoft Azure und Google Cloud Platform (GCP) bieten Dienste und Tools zur Entwicklung von skalierbaren und wartbaren Umgebung an.

Die Liste der Technologien und Programmiersprachen lässt sich leicht verlängern.4 Die Wahl im konkreten Fall hängt von den spezifischen Anforderungen des Projekts, der Erfahrung der Entwickler und den Zielen der Anwendung ab. Oftmals setzen Entwickler auch eine Kombination verschiedener Technologien und Dienste ein, um die besten Ergebnisse zu erzielen.

Herausforderungen bei der Entwicklung von Backends

Die Entwicklung von Backends kann verschiedene Herausforderungen mit sich bringen. Hier finden Sie einige dieser Herausforderungen und Ansätze zur Bewältigung:

- Im Laufe der Zeit steigen häufig Benutzerzahlen und Datenmengen. Das Stichwort heißt: Skalierung. Die Verwendung von skalierbaren Architekturen wie Microservices und Cloud Computing-Plattformen erweist sich häufig als sehr sinnvoll.

- Backends müssen vor verschiedenen Sicherheitsbedrohungen geschützt werden, einschließlich Angriffen wie SQL-Injection, Cross-Site Scripting (XSS) und Denial-of-Service (DoS). Um Sicherheitsrisiken zu minimieren, sollten bewährte Sicherheitspraktiken wie Datenvalidierung, Berechtigungsprüfung und Verschlüsselung implementiert werden.

- Die effiziente Verwaltung und Optimierung von Datenbanken kann eine Herausforderung darstellen. Dies erfordert die Verwendung geeigneter Datenbank-Engines, Indizierungsstrategien und Datenbankabfragen, um die Leistung zu optimieren.

- Die Identifizierung und Behebung von Fehlern kann zeitaufwändig sein. Um dies zu erleichtern, sollten umfassende Protokollierung und Überwachung implementiert werden, um Probleme frühzeitig zu erkennen und zu diagnostizieren.

- Backends müssen oft mit verschiedenen externen Diensten und APIs kommunizieren. Um Interoperabilitätsprobleme zu minimieren, sollten klare API-Spezifikationen und eine robuste Fehlerbehandlung implementiert werden.

- Die Entwicklung einer umfassenden und leicht verständlichen Dokumentation für das Backend ist wichtig, um anderen Entwicklern und Integratoren die Arbeit zu erleichtern.

- Das Backend sollte so strukturiert sein, dass es zukünftige Erweiterungen und Aktualisierungen erleichtert, ohne die Stabilität der bestehenden Funktionen zu gefährden. Die Verwendung von modularem Code und die Einhaltung von bewährten Entwicklungspraktiken können helfen.

- Die Gewährleistung der Datenqualität und die Bereinigung von ungenauen oder veralteten Daten in der Datenbank können zeitaufwändig, aber entscheidend für den reibungslosen Betrieb sein.

- Bei der Entwicklung von Backends müssen rechtliche Anforderungen und Datenschutzbestimmungen beachtet werden, insbesondere wenn personenbezogene Daten verarbeitet werden. Dies erfordert häufig die Implementierung von Mechanismen zur Datensicherheit und Compliance-Prüfungen.

- Ein umfassendes Testen, bspw. in Form von Integrationstests und Lasttests, ist wichtig, um sicherzustellen, dass die Anwendung zuverlässig und fehlerfrei funktioniert.

Die Bewältigung dieser Herausforderungen erfordert ein tiefes Verständnis der Backend-Entwicklung, eine sorgfältige Planung und die Auswahl geeigneter Technologien und Tools. Es ist auch wichtig, dass Entwicklerteams eng zusammenarbeiten und bewährte Praktiken in der Softwareentwicklung einhalten, um robuste und sichere Backends zu erstellen.

Tipps bei der Entwicklung von Backends in Bezug auf Sicherheit und Skalierbarkeit

Sicherheit und Skalierbarkeit sind zwei wesentliche Erfolgsfaktoren bei der Entwicklung von Backends. Nachfolgend finden Sie einige Tipps:

- Implementieren Sie robuste Authentifizierungsmechanismen, um sicherzustellen, dass nur autorisierte Benutzer und Systeme auf das Backend zugreifen können. Verwenden Sie Autorisierung, um sicherzustellen, dass Benutzer nur auf diejenigen Ressourcen zugreifen können, für die sie berechtigt sind.

- Validieren und filtern Sie alle Benutzereingaben, um gegen Angriffe wie SQL-Injection und Cross-Site Scripting (XSS) zu schützen. Verwenden Sie sichere Escape-Funktionen, um Benutzereingaben sicher in die Anwendungsdaten einzufügen.

- Achten Sie darauf, Sicherheitslücken zu vermeiden, die in der OWASP Top Ten-Liste5 aufgeführt sind, wie z.B. unsichere Direktspeicherzugriffe, unsichere Deserialisierung und Sicherheitsprobleme bei APIs.

- Verschlüsseln Sie sensible Daten in der Datenbank und während der Übertragung zwischen dem Frontend und dem Backend. Verwenden Sie starke Verschlüsselungsalgorithmen und sichere Schlüsselverwaltung.

- Implementieren Sie sicheres Session-Management und Token-Management, um Benutzersitzungen zu schützen und sicherzustellen, dass Sitzungsinformationen nicht gefährdet sind.

- Implementieren Sie eine umfassende Protokollierung und Überwachung, um Anomalien und Sicherheitsvorfälle zu erkennen. Ein gutes Protokollierungssystem ist entscheidend für die Fehlerbehandlung und Sicherheitsüberwachung.

- Erwägen Sie ggf. die Verwendung einer Microservices-Architektur, um die Anwendung in kleinere, unabhängige Dienste aufzuteilen, die leichter skaliert werden können.

- Implementieren Sie einen Lastausgleich, um den Datenverkehr gleichmäßig auf mehrere Server oder Container zu verteilen und eine bessere Skalierbarkeit und Verfügbarkeit zu erreichen.

- Verwenden Sie Caching-Mechanismen, um häufig abgerufene Daten zwischenzuspeichern und die Antwortzeiten zu verbessern.

- Optimieren Sie die Datenbankzugriffe, indem Sie effiziente Abfragen und Indizierungen verwenden. Verwenden Sie skalierbare Datenbanksysteme.

- Automatisieren Sie Bereitstellungsprozesse und verwenden Sie Orchestrierungstools, um die Skalierung von Diensten bei Bedarf zu ermöglichen.

- Implementieren Sie umfassende Überwachung, um die Leistung zu überwachen. Skalieren Sie Ressourcen rechtzeitig, um den Anforderungen gerecht zu werden.

Mithilfe dieser Tipps können Sie sicherstellen, dass Backends sicher, stabil und skalierbar sind. Idealerweise sollten sie im gesamten Entwicklungslebenszyklus beachtet werden, um potenzielle Probleme frühzeitig zu erkennen und zu beheben.

Gerne stellen wir Ihnen ein Team für Ihre Backend-Entwicklung zur Verfügung.

Impuls zum Diskutieren

Hinweise:

Wenn Ihnen der Beitrag gefällt oder Sie darüber diskutieren wollen, teilen Sie ihn gerne in Ihrem Netzwerk. Und falls Sie sich für weitere Tipps aus der Praxis interessieren, dann testen Sie unseren wöchentlichen Newsletter mit neuen Beiträgen, Downloads, Empfehlungen und aktuellem Wissen. Vielleicht wird er auch Ihr Lieblings-Newsletter!

[1] Die Schichteneinteilung bzw. Schichtenarchitektur ist ein Strukturierungsprinzip von Softwaresystemen.

[2] Es gibt Situationen, in denen auch das Frontend über eine eigene „Logik“ verfügen muss. Hier kann es sinnvoll sein, dass BFF Pattern (Backend- for-Frondend-Muster) in der Entwicklung anzuwenden.

[3] Ein schönes Beispiel dürfte ChatGPT sein. Anwender nutzen den Dienst, ohne sich Gedanken um die interne Architektur oder die Interaktion von verschiedenen Diensten im ChatGPT-Netzwerk zu machen.

[4] JavaScript wird häufig für die Frontend-Entwicklung verwendet, insbesondere für die Gestaltung und das Verhalten von Webseiten und Webanwendungen im Webbrowser. Die Popularität von Node.js hat jedoch die Verwendung von Javascript im Backend gefördert. Hier finden Sie entsprechende JavaScript Basics.

[5] Die OWASP Top 10 sind ein Standarddokument zur Sensibilisierung von Entwicklern in Bezug auf die Sicherheit von Webanwendungen.

Und hier finden Sie ergänzende Informationen aus unserem t2informatik Blog: