Wir entwickeln Software

für großartige Unternehmen.

Wer ist t2informatik?

t2informatik ist ein Dienstleister für Softwareentwicklung. Manche nennen es auch Anwendungsentwicklung oder schlicht und einfach Programmierung. Seit 2012 entwickeln wir professionelle Software für großartige Unternehmen in allen modernen .NET-Techniken, mit Web-Technologien und der Java-Plattform.

Gerne unterstützen wir Sie und Ihre Organisation mit einem Expertenteam

- beim Entwurf von Softwarearchitekturen,

- der Programmierung oder Erweiterung von Anwendungen, Komponenten oder Services,

- der Modernisierung von Software oder

- beim Code Review.

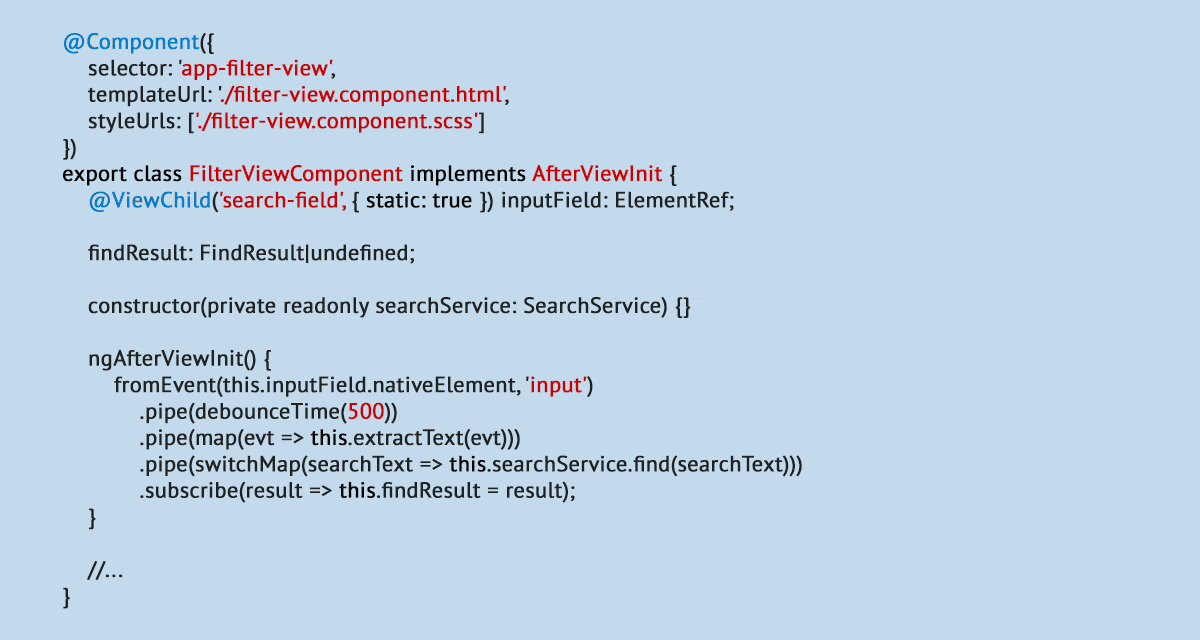

Wir programmieren zum Beispiel solche Codezeilen:

Wenn Sie so etwas gebrauchen können, dann werfen Sie gerne einen Blick auf unsere Dienstleistung:

Und wenn Sie den Inhalt der Zeilen verstehen, dann bewerben Sie sich doch bei uns.

Coole Inhalte

Neben Softwareentwicklung bieten wir Ihnen auch viel Wissen zum Lesen und Mitnehmen:

Im t2informatik Blog geht es um

Menschen, Projekte und Softwareentwicklung

Jede Woche veröffentlichen wir Meinungen, Diskussionen und Ideen von Fachleuten und Expertinnen für Menschen in Organisationen. Hier finden Sie die aktuellsten Blogbeiträge:

- Cybersecurity: Mehr als nur ein Schutzschild

- Drei Fragen über digitale Transformation

- Experience Level Agreements (XLAs) – Teil 1

Aktuelles IT-Wissen finden Sie in

Wissen kompakt

Wissen zum Nachlesen.

Highlights der Woche:

- Onboarding

- OKR

- Ishikawa-Diagramm

Kontakt

“Immer wieder höre ich, Unternehmen sollten eine Story erzählen und erläutern, warum sie einmalig sind. Unsere Geschichte ist einfach: Wir entwerfen und entwickeln sehr gute Software. Für Unternehmen aus unterschiedlichen Branchen. Mit großem Wissen, bewährten Praktiken und eingespielten Teams. Agil, strukturiert und nachvollziehbar. Sprechen Sie mit uns über Ihre Situation in der Softwareentwicklung und wir realisieren Ihr Wunschergebnis.”

Gerne können Sie uns auch eine Mail an internet@t2informatik.de schicken oder uns unter +49 (30) 419 58 981 anrufen.