Hacker

Inhaltsverzeichnis: Definition – Arten – Hacker und Cracker – Fragen aus der Praxis – Hinweise

Wissen kompakt: Im Umgang mit Computern, Programmen, Netzwerken oder Websites ist ein Hacker häufig eine Person, die Grenzen und Mechanismen einer Technologie auslotet.

Hacker – ein technologischer Grenzgänger

„Ein Hacker ist jemand, der versucht einen Weg zu finden, wie man mit einer Kaffeemaschine Toast zubereiten kann.“ [1] So lautet ein bekanntes Zitat, das eine Version und Perspektive auf Hacker beschreibt.

„Auf 223 Milliarden Euro beläuft sich die jährliche Schadenssumme der deutschen Wirtschaft infolge von Cyberattacken“, lautet eine andere Version und Perspektive. [2]

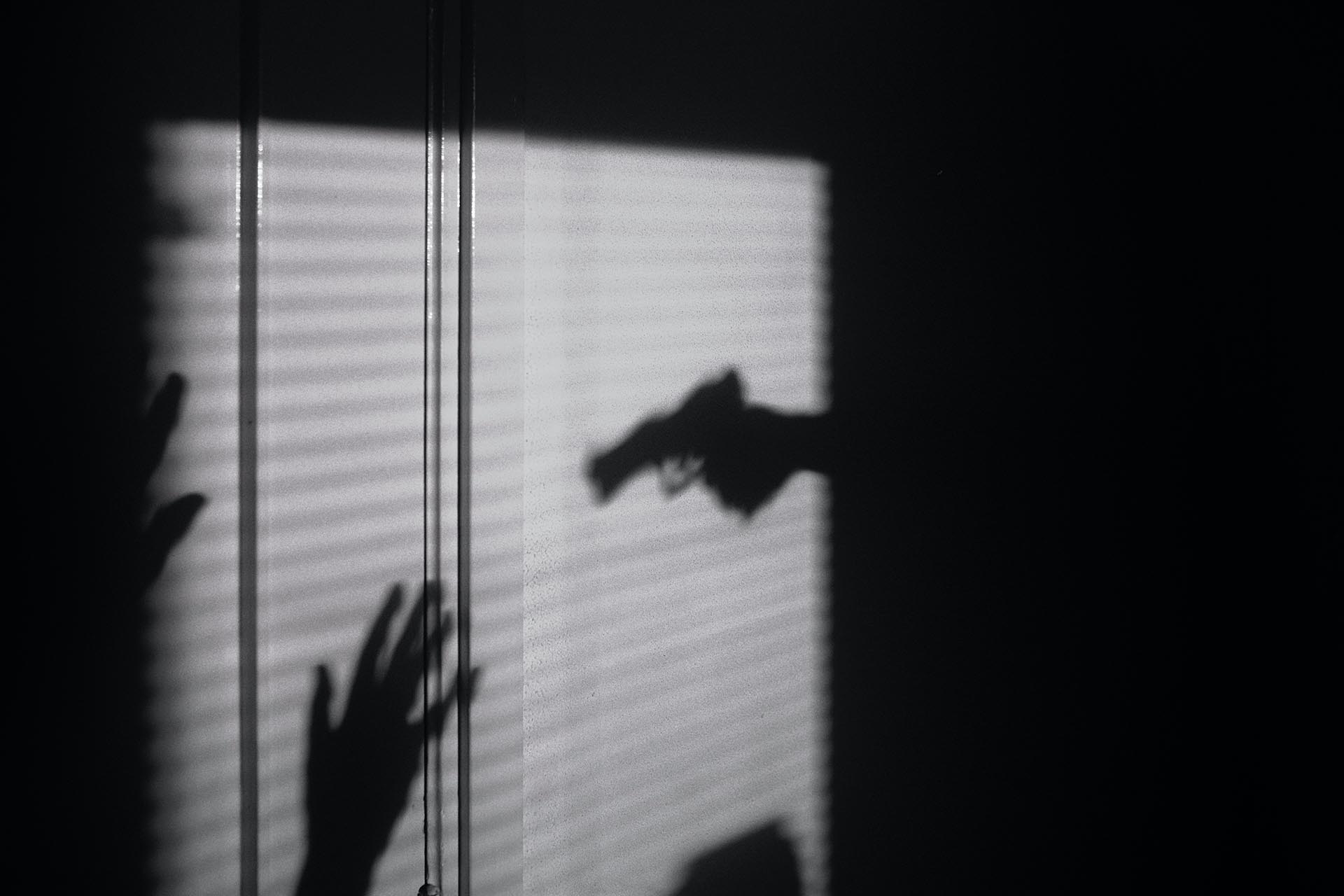

Neutral betrachtet ist ein Hacker lediglich eine Person, die Grenzen und Mechanismen einer Technologie, eines Computers, eines Programms, eines Netzwerks oder einer Website auslotet. [3] Kritisch betrachtet, handelt es um eine kriminelle Person, die bewusst – häufig aus persönlichen und/oder finanziellen Motiven – Menschen, Organisationen oder Institutionen Schaden zufügt.

Ähnlich wie bei einem Journalisten ist der Begriff Hacker nicht geschützt. Dies führt zu einer Liste von Interpretationen, nachfolgend finden Sie einige davon:

Ein Hacker ist eine Person, die

- es genießt, programmierte Systeme zu erforschen, und dabei Kenntnisse gewinnt und Fähigkeiten ausbaut.

- das Umgehen oder Überwinden von Grenzen als intellektuelle Herausforderung begreift.

- mit großer Begeisterung (gut) programmiert.

- ein konkretes Programm in- und auswendig kennt.

- den Wert von Hacks zu schätzen weiß.

- Zugang zu Wissen, Informationen oder Ressourcen sucht, der ihr und anderen Personen verwehrt wird.

Die Person muss dabei nicht

- mit einem Hoodie und/oder einer Sonnenbrille verkleidet vor einem Computer sitzen.

- in einem dunklen Raum arbeiten, der lediglich durch das Monitorlicht erleuchtet wird.

- parallel an mehreren Computern aktiv sein.

- im Keller oder der Garage der alleinerziehenden Mutter wohnen.

In anderen Worten: es gibt viele (Vor-)Urteile und Klischees, die zwar in verschiedenen Spielfilmen oder TV-Serien transportiert werden, mit der Realität jedoch wenig gemeinsam haben müssen. Kurzum: Einen typischen Hacker gibt es nicht.

Arten von Hacker

Auch wenn es einen typischen Hacker nicht gibt, üblicherweise werden drei Arten unterschieden:

Ein Black-Hat-Hacker ist eine Person, die mit krimineller Absicht handelt. Sie möchte bspw. Daten stehlen oder Ransomware installieren. Ihr geht es nicht um das Ausloten von Technologien, sondern um das böswillige Überschreiten von Grenzen.

Ein White-Hat-Hacker ist eine Person, die zwar in ein System oder Netzwerk eindringt, dabei aber keinerlei Schaden anrichtet. Was auf den ersten Blick etwas merkwürdig klingt, ergibt Sinn, wenn diese Person im Auftrag des System- oder Netzwerkbetreibers agiert. Unternehmen haben ein großes Interesse, eigene IT-Schwachstellen zu identifizieren und zu schließen, bevor Wettbewerber oder Kriminelle daraus Nutzen ziehen können. Sicherheitsbehörden haben (üblicherweise) Interesse, Unternehmen vor Angriffen zu schützen. Jedes Ausloten eines Systems mit seinen entsprechenden Schutzsystemen erfolgt also in Absprache.

(Im Requirements Engineering bieten sogenannte Misuse Cases einen Ansatz, um die missbräuchliche Verwendung von Produkten oder Funktionen zu identifizieren. Ziel ist es, aus den gewonnenen Erkenntnissen Anforderungen abzuleiten, um Produkte, Funktionen, Systeme etc. sicherer zu gestalten.)

Bei einem Gray-Hat-Hacker lässt sich nicht direkt bestimmen, welche Absicht hinter dem Angriff auf ein System, ein Netzwerk oder eine Website liegt. In manchen Fällen geht es den beteiligten Personen um die Veröffentlichung von „geheimen“ Daten, um dadurch öffentlich auf Missstände aufmerksam zu machen. In anderen Fällen geht es um Erpressung, mit dem Ziel, Organisationen zu bestimmten Aktionen zu bewegen. Grau ist weder weiß noch schwarz, grau ist grau.

Die Motivation ist also maßgeblich für die Kategorisierung. Interessanterweise führt dies zu einer Begriffsunterscheidung, die sich zwar nicht überall im allgemeinen Sprachgebrauch wiederfindet, aber ein Hinweis auf eine zugrundeliegende Ethik darstellt:

Der Unterschied von Hacker und Cracker

In den 1980er Jahren wurden Medien auf Hacker aufmerksam und konzentrierten sich in ihren Artikeln vor allem auf die Sicherheitsverletzungen bzw. kriminellen Aktivitäten, die von einigen wenigen Personen begangen wurden. Sie ignorierten alles andere, was mit Hacking zu tun hatte. Das Ergebnis: die Wahrnehmung der Öffentlichkeit und die Selbstwahrnehmung vieler Personen unterscheidet sich auch heute noch stark voneinander.

Leicht ließe sich dieses Missverständnis korrigieren, indem zwischen Hacking und Cracking unterschieden würde. Ein Black-Hat-Hacker ist ein Cracker, er ist kriminell und handelt unethisch. Im Gegenzug dazu agiert der White-Hat-Hacker wie ein Ethical Hacker [4], für den verschiedene ethische Grundsätze gelten. Diese Grundsätze benennt der Chaos Computer Club [5]

- Der Zugang zu Computern und allem, was einem zeigen kann, wie diese Welt funktioniert, sollte unbegrenzt und vollständig sein.

- Alle Informationen müssen frei sein.

- Misstraue Autoritäten – fördere Dezentralisierung.

- Beurteile einen Hacker nach dem, was er tut, und nicht nach üblichen Kriterien wie Aussehen, Alter, Spezies, Geschlecht oder gesellschaftlicher Stellung.

- Man kann mit einem Computer Kunst und Schönheit schaffen.

- Computer können dein Leben zum Besseren verändern.

- Mülle nicht in den Daten anderer Leute.

- Öffentliche Daten nützen, private Daten schützen.

Diese Grundsätze der Hackerethik verstehen sich als Orientierung und als Basis zur Diskussion.

Fragen aus der Praxis

Hier finden Sie einige Fragen und Antworten aus der Praxis:

Was ist das Hacker-Manifest?

Das Hacker-Manifest, auch bekannt als „The Conscience of a Hacker“, wurde am 8. Januar 1986 von Loyd Blankenship unter dem Pseudonym The Mentor verfasst. Es wurde erstmals in der Zeitschrift Phrack, einer frühen und einflussreichen Online-Publikation der Hacker-Szene, veröffentlicht. [6]

Das Manifest ist ein kurzer, aber einflussreicher Text, der in Form eines persönlichen Statements geschrieben ist. Es beschreibt die Gedanken und Gefühle eines Hackers, der von der Gesellschaft missverstanden wird. Der Text drückt die Frustration eines jungen Aktivisten aus, der in einer Welt lebt, die seine Neugierde und sein Bedürfnis nach Wissen nicht versteht und stattdessen als kriminell verurteilt.

Einige zentrale Punkte des Manifests:

- Der Autor erklärt, dass Hacker nicht aus Bosheit oder krimineller Absicht handeln, sondern aus einem tiefen Bedürfnis nach Wissen und Verständnis.

- Der Text hebt hervor, dass die Gesellschaft oft die tiefere Motivation von Hackern nicht erkennt und sie deshalb schnell als Kriminelle abstempelt.

- Das Manifest betont, dass Hacker sich als Teil einer Gemeinschaft fühlen, die über das System hinausblickt und es zu verstehen versucht.

- Der Text kritisiert die Konventionen und Regeln der Gesellschaft, die Kreativität und freies Denken einschränken.

Loyd Blankenship schrieb das Manifest kurz nach seiner Verhaftung wegen Hacking-Aktivitäten. Es war eine Reaktion auf das Gefühl der Ausgrenzung und das Missverständnis, das er und viele andere Aktivisten erlebten. Die damalige Zeit war geprägt von der zunehmenden Digitalisierung und dem Aufkommen von Computern, was zu einer neuen Kultur des Hackings führte. Doch gleichzeitig war die Gesellschaft misstrauisch gegenüber diesen neuen „digitalen Rebellen“.

In der Hacker-Szene hat das Manifest eine ikonische Bedeutung erlangt. Es fasst die Ethik und Philosophie zusammen, die viele Personen teilen, und hat viele junge Menschen inspiriert, die sich selbst in der gleichen Lage wie der Autor sahen. Es hat dazu beigetragen, ein positives Selbstbild innerhalb der Community zu formen, das auf dem Streben nach Wissen, Freiheit und Innovation basiert, und nicht auf der Zerstörung oder dem Diebstahl, wie oft angenommen wird.

Oft wird das Manifest oft als eine Art „Gründungsdokument“ betrachtet, das die Werte der Hacker-Kultur formuliert und diese Werte gegen Missverständnisse und Vorurteile verteidigt. Es ist ein Symbol für die Überzeugung, dass Wissen frei und für alle zugänglich sein sollte und dass Neugier kein Verbrechen ist.

Woher stammt der Begriff Hacking?

Der Begriff „Hacking“ wurde ursprünglich nicht im Zusammenhang mit Computern verwendet. In den 1950er Jahren bezeichnete der Begriff an Universitäten wie dem MIT kreative, oft unkonventionelle Lösungen für technische Probleme. Es bezog sich auf clevere, originelle und oft spielerische Ansätze, um Systeme zu verändern oder zu verbessern, unabhängig davon, ob diese Systeme mechanisch oder elektronisch waren. Auch heute spricht man vielfach und gerne von Hacks.

In den frühen 1960er Jahren entstand die moderne Form des Hackings im MIT, wo eine Gruppe von Technikbegeisterten, bekannt als die „Tech Model Railroad Club“ (TMRC), begann, sich mit der Programmierung und den frühen Großrechnern zu beschäftigen. Diese Studenten entwickelten ein tiefes Interesse an Computern und ihrer Funktionsweise und begannen, Programme zu schreiben, um das System zu erforschen und zu optimieren. Ihre Arbeit bestand darin, die Grenzen der frühen Computersysteme zu testen, Schwachstellen zu finden und neue, effizientere Wege zu finden, um Programme zu schreiben.

In dieser Zeit begann sich eine spezifische Ethik und Kultur herauszubilden, die als „Hacker-Ethik“ bekannt wurde. Diese Ethik betonte das Teilen von Wissen, das Streben nach Effizienz und die Überzeugung, dass alle Informationen frei zugänglich sein sollten. Die Beteiligten am MIT entwickelten Programme und Systeme, die oft weit über die Erwartungen hinausgingen, was zu einer tiefen Verwurzelung des Gedankens führte: Systeme zu durchdringen, um sie besser zu verstehen und zu verbessern.

Was ist Ethical Hacking?

Ethical Hacking ist die Praxis, Computersysteme, Netzwerke oder Anwendungen mit der Erlaubnis des Eigentümers zu testen und zu bewerten, um Sicherheitslücken aufzudecken, bevor sie von böswilligen Personen ausgenutzt werden können. Dabei verwenden Ethical Hacker aka White-Hat-Hacker die gleichen Techniken wie böswillige Black-Hat-Hacker, allerdings mit der Absicht, Sicherheitslücken zu identifizieren und zu beheben, um das System zu schützen, nicht um es zu schädigen. Dies kann durch Penetrationstests, Schwachstellenanalysen und andere Sicherheitsprüfungen geschehen.

Ethical Hacker durchlaufen einen strukturierten Prozess, der oft folgende Schritte umfasst:

- Festlegen der Ziele und sammeln von Informationen über das Zielsystem.

- Verwenden von Tools, um das Zielsystem nach Schwachstellen zu durchsuchen.

- Versuch, in das System einzudringen, um die Ausnutzbarkeit der identifizierten Schwachstellen zu testen.

- Testen, wie tief man ins System vordringen kann.

- Dokumentation der gefundenen Schwachstellen und Vorschläge für deren Behebung.

Heutzutage ist Ethical Hacking ein zentraler Bestandteil der Cybersicherheit. Da Cyberangriffe immer häufiger und komplexer werden, sind Unternehmen und Regierungen zunehmend darauf angewiesen, dass ihre Systeme regelmäßig getestet werden, um Sicherheitslücken frühzeitig zu identifizieren. Durch Ethical Hacking können Organisationen proaktiv ihre Sicherheitsmaßnahmen verbessern, bevor ein tatsächlicher Angriff stattfindet.

Es gibt mehrere renommierte Zertifizierungen für Ethical Hacker, die ihre Fähigkeiten und Kenntnisse in diesem Bereich bestätigen, darunter:

- Certified Ethical Hacker (CEH): Eine weit verbreitete Zertifizierung, die grundlegende Kenntnisse im Ethical Hacking bescheinigt.

- Offensive Security Certified Professional (OSCP): Eine anspruchsvolle Zertifizierung, die praxisnahe Fähigkeiten in Penetrationstests bestätigt.

- GIAC Penetration Tester (GPEN): Eine Zertifizierung, die auf fortgeschrittene Fähigkeiten in der Sicherheitstests abzielt.

Leicht finden Sie entsprechende Trainings und Kurse durch eine kleine Internet-Recherche.

Was ist ein Bug Bounty Hunter?

Ein Bug Bounty Hunter ist ein IT-Sicherheitsexperte, der gezielt nach Sicherheitslücken (Bugs) in Softwaresystemen, Anwendungen, Netzwerken oder Webseiten sucht und diese den betroffenen Unternehmen oder Organisationen meldet. Für die erfolgreiche Identifizierung und Meldung von Sicherheitslücken erhalten Bug Bounty Hunter eine finanzielle Belohnung, die als „Bug Bounty“ bezeichnet wird.

Und wie funktionieren Bug Bounty Programme?

Unternehmen, insbesondere große Technologieunternehmen, richten Bug Bounty Programme ein, um Sicherheitslücken in ihren Produkten zu finden, bevor sie von böswilligen Akteuren ausgenutzt werden können. Diese Programme sind oft öffentlich zugänglich, sodass jeder mit den entsprechenden Fähigkeiten daran teilnehmen kann.

Die Höhe der Belohnung hängt in der Regel von der Schwere der entdeckten Sicherheitslücke ab. Kritische Bugs, die große Schäden verursachen könnten, werden normalerweise höher belohnt als weniger schwerwiegende Probleme. Unternehmen legen die Kriterien für die Belohnungen im Rahmen ihrer Bug Bounty Programme fest.

Jedes Bug Bounty Programm hat klare Regeln und Richtlinien, die festlegen, welche Art von Tests erlaubt sind und welche Systeme oder Bereiche des Unternehmens in den Tests eingeschlossen sind. Dies verhindert, dass Sicherheitstests unbeabsichtigt Schäden verursachen oder in rechtliche Grauzonen geraten.

Nach der Entdeckung einer Sicherheitslücke erstellt der Bug Bounty Hunter einen detaillierten Bericht, der das Problem beschreibt, die potenziellen Risiken darlegt und idealerweise Vorschläge zur Behebung macht. Dieser Bericht wird dann dem Unternehmen zur Überprüfung und Behebung der Sicherheitslücke vorgelegt.

Was sind bekannte Hacker-Kongresse?

Es gibt mehrere weltweit bekannte Kongresse und Conventions, die Hacker, IT-Sicherheitsexperten, Aktivisten und Interessierte zusammenbringen. Diese Veranstaltungen bieten Vorträge, Workshops und Wettbewerbe zu verschiedenen Themen rund um Hacking, Cybersecurity, Datenschutz und Technologie. Hier sind einige der bekanntesten:

DEF CON (Las Vegas, Nevada, USA)

DEF CON ist eine der ältesten und größten Konferenzen weltweit. Sie zieht jedes Jahr Tausende von Teilnehmern an, darunter Sicherheitsforscher, Journalisten und Regierungsvertreter. DEF CON bietet eine Vielzahl von Vorträgen, Workshops, CTF-Wettbewerben (Capture the Flag) und Hacking-Challenges. Es ist bekannt für seine lockere Atmosphäre und die Vielfalt an Themen, die von technischen Details bis hin zu gesellschaftlichen und politischen Fragen reichen.

Chaos Communication Congress (CCC) (Leipzig, Deutschland)

Organisiert vom Chaos Computer Club (CCC), ist der Chaos Communication Congress eine der ältesten und wichtigsten Konferenzen Europas. Der Kongress findet jährlich zwischen Weihnachten und Neujahr statt und behandelt Themen wie Technik, Gesellschaft, Ethik, Politik und Kunst. Der CCC ist bekannt für seine kritische Haltung zu Überwachung und den Schutz der Privatsphäre.

Black Hat (USA und weltweit)

Black Hat ist eine der bekanntesten und angesehensten Konferenzen im Bereich der Informationssicherheit. Die Veranstaltung bietet Schulungen und hochkarätige Vorträge von führenden Experten der Branche. Black Hat ist stärker kommerziell ausgerichtet als DEF CON und zieht vor allem IT-Professionals und Sicherheitsunternehmen an.

ShmooCon (Washington, D.C., USA)

ShmooCon ist eine jährliche Konferenz, die in Washington, D.C. stattfindet. Sie richtet sich an Hacker und Sicherheitsbegeisterte und bietet Vorträge zu neuen Technologien, Tools und Forschungsergebnissen im Bereich der Cybersicherheit. Die Atmosphäre ist familiärer als bei den größeren Konferenzen.

HOPE (Hackers on Planet Earth) (New York City, USA)

HOPE wird von der Zeitschrift 2600: The Hacker Quarterly organisiert und findet alle zwei Jahre in New York City statt. Die Konferenz zieht Aktivisten, Journalisten und Akademiker an und behandelt eine breite Palette von Themen, darunter Technik, Kultur, Politik und Gesellschaft.

CanSecWest (Vancouver, Kanada)

CanSecWest ist eine jährlich stattfindende Sicherheitskonferenz in Vancouver, die sich auf fortgeschrittene Themen der Computersicherheit konzentriert. Ein Highlight der Konferenz ist der „Pwn2Own“-Wettbewerb, bei dem Teilnehmer aufgefordert werden, Sicherheitslücken in weit verbreiteter Software zu finden und auszunutzen.

BSides (weltweit)

BSides ist eine Reihe von Sicherheitskonferenzen, die weltweit in verschiedenen Städten stattfinden. Sie wurde als Alternative zu den größeren, kommerziellen Konferenzen gegründet, um Raum für tiefergehende und innovativere Diskussionen zu schaffen. BSides-Konferenzen sind oft kleiner, community-orientierter und kostengünstiger.

Hack.lu (Luxemburg)

Hack.lu ist eine jährlich stattfindende Sicherheitskonferenz in Luxemburg. Sie bietet eine Plattform für den Austausch von Wissen und Forschungsergebnissen im Bereich der Computersicherheit, Datenschutz und Kryptografie.

RootedCON (Madrid, Spanien)

RootedCON ist eine der größten Konferenzen in Spanien und behandelt Themen rund um Informationssicherheit, Netzwerksicherheit, Hacking und Cyberkriminalität. Sie zieht sowohl spanische als auch internationale Teilnehmer an.

Diese Kongresse und Conventions sind wichtige Treffpunkte für die Hacker-Community und Cybersicherheitsexperten weltweit, um Wissen auszutauschen, neue Techniken zu erlernen und sich über aktuelle Entwicklungen und Herausforderungen in der Cybersicherheit zu informieren.

Impuls zum Diskutieren:

Welche Maßnahmen sind aus Ihrer Sicht sinnvoll, um Mitarbeiter auf die Gefahren des Hackings aufmerksam zu machen?

Hinweise:

Wenn Ihnen der Beitrag gefällt, teilen Sie ihn gerne in Ihrem Netzwerk. Und falls Sie sich für Tipps aus der Praxis interessieren, dann testen Sie unseren beliebten Newsletter mit neuen Beiträgen, Downloads, Empfehlungen und aktuellem Wissen. Vielleicht wird er auch Ihr Lieblings-Newsletter.

[1] Das Zitat stammt von Herwart Holland-Mortiz, auch bekannt als Wau Holland. Er war Mitgründer des Chaos Computer Clubs.

[2] Deutsche Welle: 220 Milliarden Euro Schaden durch Cyberangriffe.

[3] Da Hacking inzwischen eine Art Volkssport ist, und es bspw. Growth, Life oder Trash Hacks gibt, könnte es sich auch um eine Person handeln, die Probleme unorthodox löst, Workarounds schafft oder Produkte und Dienstleistungen zweckentfremdet.

[4] Hierzu finden sich im Internet leicht verschiedene Kurse bzw. Zertifikate.

[5] Die Hackerethik basiert auf dem Buch Hackers – heroes of the computer revolution von Steven Levy.

[6] Phrack Magzine: Hacker’s Manifesto

Hier finden Sie eine Podcast-Folge über Hacking als Milliardengeschäft.

Hier finden Sie ergänzende Informationen aus dem t2informatik Blog: